Main Mode VPN mit Lancom Routern

AVC Konfiguration

Damit sich die Benutzer nun auch tatsächlich einwählen können müssen die Zertifikate für den jeweiligen Benutzer in den Lancom Advanced VPN Client installiert und ein Verbindungsprofil erstellt werden. Alternativ lassen sich auch andere VPN Clients wie ShrewVPN oder The GreenBow verwenden. Die hier gezeigte Konfiguration des AVC verläuft bei anderen Clients zwar ähnlich, lässt sich aber nicht direkt übertragen.

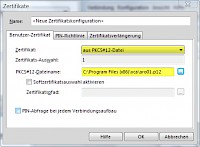

- Zunächst werden also dem AVC die erforderlichen Zertifikate zur Verfügung gestellt. Dies geschieht über Konfiguration -> Zertifikate -> hinzufügen. Dort PKCS#12-Datei auswählen und die mit XCA erstellte Datei in AVC installieren. Gegebenenfalls noch weitere erforderliche Einstellungen vornehmen. Somit stehen dem VPN-Client die notwendigen Zertifikate zur Verfügung und können für die weitere Konfiguration verwendet werden.

|

|

- Zu guter Letzt muss dann noch ein geeignetes "Main Mode" Profil im AVC erstellt werden. Dies erfolgt über Konfiguration -> Profile hinzufügen. Nun öffnet sich ein Verbindungs-Assistent. Als Verbindungstyp IPSec auswählen.Im folgenden Dialog einen eindeutigen Profilnamen vergeben. Weiter geht es mit der Auswahl des Verbindungsmediums. In der Regel ist dieses entweder LAN (over IP) oder automatische Medienerkennung.

- Im nächsten Schritt erfolgt die Eingabe der Adresse des VPN-Gateways. Dies kann ein symbolischer Name oder eine IP-Adresse sein. Häufig wird hier im privaten Umfeld eine DynDNS Adresse verwendet.

|

|

- Anschließend erfolgt dann die IPsec Konfiguration. Der Austausch-Modus ist zwingend auf Main Mode zu setzen. Die PFS-Gruppe ist so zu wählen wie es im Router unter Vebindungsparameter konfiguriert wurde. Im Beispiel wurde DH-Gruppe 2 verwendet. IPsec over HTTPS wird für das Main Mode VPN nicht verwendet.

- Weiter geht es mit dem Austausch der Identitäten. Wichtig ist hier dass für Main Mode VPN der richtige Typ gesetzt wird. Bei der Router Konfiguration und in den Zertifikaten wird der"ASN1 Distinguished Name" für die Identitätsfeststellung verwendet. Somit wird dieser hier auch ausgewählt.

|

|

- Ein Pre-shared Key wird für Main Mode VPN nicht verwendet. Die entsprechenden Felder bleiben leer. Die lokale Identität ist im Router und im Client Zertifikat konfiguriert. Sie wird beim Zertifikatsaustausch überprüft und bleibt hier ebenfalls leer.

- Für die IP-Adressen Zuweisung ist im folgenden Dialog der "IKE Config Mode" zu verwenden. Alle weiteren Einstellmöglichkeiten auf dieser Dialogseite können ignoriert werden.

|

|

- Mit <Weiter> kommt man zur letzten Seite des Assistenten. Falls notwendig, können hier unter anderem Angaben zum Split Tunneling gemacht werden. Für Main Mode VPN ist das in der Regel nicht erforderlich da die IP Adressbereiche aufgrund des IKE Config Mode korrekt übermittelt werden sollten.

- <Fertigstellen> schließt den Assistenten und trägt das Profil in die Liste ein. Damit ist das Profil häufig noch nicht funktionsfähig da der Assistent nur eine gewisse Basisarbeit leistet die noch nachbearbeitet werden muss.

- Dazu wird das erstellte Profil in der Liste der Profile markiert und mit <Bearbeiten> geöffnet. Im folgenden Dialog sind die Einträge für die IPsec Einstellungen, erweiterte IPsec Optionen und die Identität von Interesse.

- Zunächst auf der linken Seite die IPsec-Einstellungen markieren. Der Assistent trägt sowohl für die IKE-Richtlinie als auch die PFS-Gruppe den "automatischen Modus" ein. Dies bedeutet dass bei der Verbindungsverhandlung alle im Router konfigurierten Einträge durchgegangen werden bis etwas Passendes gefunden wird. Nach unserer Erfahrung funktioniert dies häufig nicht. Besser ist es hier die gewünschten, im Router für diese Verbindung konfigurierte Verfahren direkt einzutragen. Diese lassen sich über die Drop-Down Boxen direkt auswählen sofern sie bereits im AVC verfügbar sind. Ist das nicht der Fall, müssen sie über die <Editor> Schaltfläche angelegt werden.

|

- Über die Schaltfläche <Hinzufügen> können neue Richtlinien angelegt werden. Es ist unbedingt darauf zu achten dass die Verschlüsselungsverfahren exakt mit den im Router konfigurierten Varianten übereinstimmen. In unserem Beispiel sehen die Richtlinien dann aus wie in Abb.: 3.9 gezeigt.

|

|

- Auf der Dialogseite "Erweiterte IPsec-Optionen" muss gegebenenfalls das korrekte IPsec Verfahren eingestellt werden. Der Assistent trägt hier üblicherweise Standard IPsec ein. In unserem Fall läuft die Kommunikation über den Port 4500. Dies wird meist erforderlich wenn der Router als NAT-Router konfiguriert ist. In diesem Fall hat IPsec häufig Schwierigkeiten mit den lokalen Client Adressen. Hier muss nach den örtlichen Gegebenheiten konfiguriert werden.

- Als letzter Schritt muss nun noch das bereits in den AVC importierte Zertifikat angegeben werden. Dazu links die "Identität" markieren und in der Auswahlbox Zertifikats-Konfiguration das geeignete Zertifikat auswählen. Ein Klick auf <OK> schließt den Dialog und beendet die Profilbearbeitung.

Nun kann der Zugang getestet werden. Es ist keine gute Idee die Verbindung aus dem Intranet zu testen, da hier eine Reihe von Fallstricken lauern. Besser ist es eine externe Verbindung zu verwenden. Wenn alles auf Anhieb funktioniert dann herzlichen Glückwunsch. Sollte es zunächst nicht klappen dann am besten mittels VPN Trace die Session auf dem Router mitschneiden. Die Fehlermeldungen sind recht gut zu interpretieren und sollten schnell zeigen wo genau es hakt.

Ist alles korrekt konfiguriert, sieht der AVC nach aufgebauter Verbindung wie folgt aus:

|