Main Mode VPN mit Lancom Routern

Das Server Zertifikat

- Als nächstes muss ein Server Zertifikat erstellt werden das dann anschließend in den Lancom Router importiert wird.

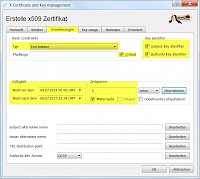

- Dazu wird in XCA analog zum CA-Root Zertifikat der Dialog für ein neues Zertifikat aufgerufen. In dem erscheinenden Dialog sind 3 Einstellungen vorzunehmen. Zum Unterschreiben das zuvor erstellte CA-Root Zertifikat auswählen. Dann den Signatur Algorithmus SHA 256 wählen und die Vorlage HTTPS_server aus der Drop-Down Vorlagenliste wählen.

- Auf den Reiter <Inhaber> wechseln

- Hier zunächst wieder wie gehabt einen neuen privaten Schlüssel für das Server- Zertifikat erzeugen.

|

|

- Dann einen beliebigen Name für das Server-Zertifikat eingeben, hier "serverkey".

- Nun muss der ASN.1 Name des Serverzertifikates erzeugt werden. Hier besonders aufpassen da der Name später exakt wie hier erstellt in den Router als lokale Identität eingegeben werden muss

Im Beispiel wurde über die Drop-Down Listen die folgen Informationen eingegeben:

- organizationName : Testcompany

- commonName : lc-server

- organizationUnitName : IT-Department

Die Eingaben ergeben dann den kompletten ASN.1 Namen:

OU=IT-Department,CN=lc-server,O=TestCompany

- Auf den Reiter <Erweiterungen> wechseln. Dort den Typ <End Instanz> auswählen und die Checkboxen <Critical>, < Subject Key Identifier> und <Authority Key Identifier> anklicken

- Die Eingaben für die Gültigkeitsdauer des Zertifikats wie gewünscht eingeben.

|

|

- Auf den Reiter <Key usage> wechseln. Dort für den Key usage die in der folgenden Abbildung ausgewählten Einträge selektieren und anschließend alle Eingaben mit <OK> übernehmen. Das Server Zertifikat wird nun berechnet. Es erscheint eine Bestätigungsnachricht und das Zertifikat wird in die Zertifikatsliste eingetragen.

|

|

- Da das Zertifikat auf den Router hochgeladen werden muss, wird es zunächst aus XCA als PKCS#12-Datei exportiert. Dazu das zuvor erstellte Server-Zertifikat in der Zertifikatsliste markieren und anschließend auf <Export> klicken. Im aufgehenden Dialog Speicherort und Dateinamen eingeben und als Format <PKCS#12 mit Certificate chain> auswählen. Die Datei mit Klick auf <OK> exportieren

- Im folgenden Dialog sollte die Datei mit einem Passwort geschützt werden. Das Passwort ist später beim Router Import anzugeben, sonst kann die Datei nicht importiert werden

|

|

- Die PKCS#12-Datei kann nun auf den Router importiert werden. Dazu in Lanconfig Konfigurationsverwaltung-> Datei oder Zertifikat hochleden auswählen. Im erscheinenden Dialog die Datei auswählen und als Zertifikattyp VPN-Container (VPN1) angeben. Nicht vergessen das vergebene Passwort anzugeben und anschließend die Datei durch Klick auf <Öffnen> importieren

Mittels Konsole lässt sich nun durch die folgen Befehle überprüfen ob die Zertifikate korrekt hochgeladen und vorhanden sind.

show vpn ca

show vpn cert

show vpn long

Und so werden die Client-Zertifikate erstellt